[desktop]

secure_content_security_policy="script-src 'self' 'unsafe-inline' 'unsafe-eval' *.google-analytics.com *.doubleclick.net *.mathjax.org data:;img-src 'self' *.google-analytics.com *.doubleclick.net http://*.tile.osm.org *.tile.osm.org *.gstatic.com data:;style-src 'self' 'unsafe-inline';connect-src 'self';child-src 'self' data:;object-src 'none'"

#HUE 3.11以降でデフォルトで有効

[desktop]

secure_content_security_policy=""

#(自己責任で使用してください)

[desktop]

secure_content_security_policy="default-src 'self' 'unsafe-eval' 'unsafe-inline' data: *;"

#(自己責任で使用してください)

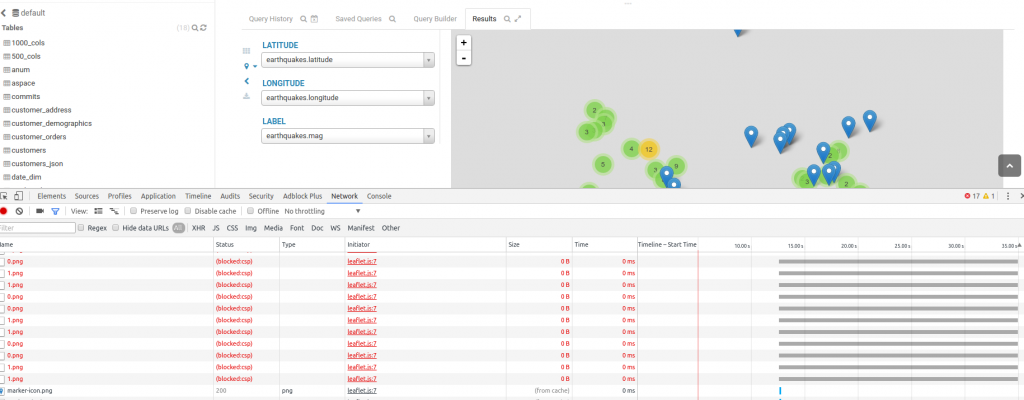

][1] ブロックされた画像コンテンツの例

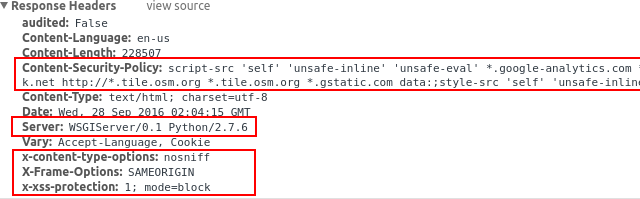

### Server: header

HUEは、Webサーバー情報の公開を最小限に抑え、Webサーバーのバージョンやその他の詳細に関する洞察を最小限に抑えます。 エンドユーザーからの変更は必要ありません。次のHTTP応答ヘッダーを生成します:

][1] ブロックされた画像コンテンツの例

### Server: header

HUEは、Webサーバー情報の公開を最小限に抑え、Webサーバーのバージョンやその他の詳細に関する洞察を最小限に抑えます。 エンドユーザーからの変更は必要ありません。次のHTTP応答ヘッダーを生成します:

Server:apache

x-content-type-options:nosniff

X-Frame-Options:SAMEORIGIN

x-xss-protection:1; mode=block

Content-Security-Policy:script-src 'self' 'unsafe-inline' 'unsafe-eval' *.google-analytics.com *.doubleclick.net *.mathjax.org data:;img-src 'self' *.google-analytics.com *.doubleclick.net http://*.tile.osm.org *.tile.osm.org data:;style-src 'self' 'unsafe-inline';connect-src 'self';child-src 'self' data:;object-src 'none'

Strict-Transport-Security:max-age=31536000; includeSubDomains

Server:apache

[desktop]

secure_content_type_nosniff=true

#HUE 3.11以降でデフォルトで有効

[desktop]

secure_browser_xss_filter=true

#In HUE 3.11 and higher it is enabled by default.

][2]

][2]

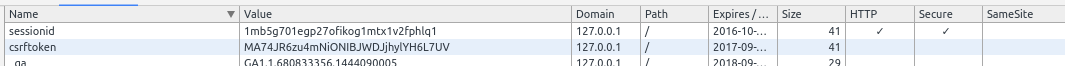

上記のオプションで受け取った新しいヘッダの例

### Strict-Transport-Security: header HUEサイトでHTTPとHTTPSの両方の接続が提供されている場合、ほとんどのユーザーはデフォルトでセキュリティで保護されていない接続になります。最高のセキュリティを確保するには、すべてのHTTP接続をHTTPSにリダイレクトする必要があります。 HTTPSを介してのみアクセスする必要があるサイトでは、新しいブラウザーに「Strict-Transport-Security」ヘッダーを設定することにより、(一定期間)安全でない接続を介してドメイン名への接続を拒否するように指示できます。これにより、MITM(Man-in-the-Middle:中間者)攻撃を軽減します。 _HUEでは、httpsが有効な場合、デフォルトでhttpsに切り替えることができるようになりました。_ ### セキュアなビットセットでcsrftokenとセッションクッキーを提供 可能であれば、HUEは安全なビットセットでcsrftokenとセッションクッキーを配信するようになりました。安全なフラグが使用されると、CookieはHTTPS経由でのみ送信されます。 [ ][3]

csrftokenはセキュアなビットを持つセッションクッキー

### ワイルドカード証明書をサポート

Hueは[ワイルドカード証明書][4]をサポートするようになりました。これは、ワイルドカード証明書と証明書の検証機能に欠けている機能をSANに追加します(subjectAlternativeName)。

_* .example.com_のワイルドカード証明書は、これらのドメインをすべて保護します:

* payment.example.com

* contact.example.com

* login-secure.example.com

* www.example.com

サブドメインの証明書を別々に取得する代わりに、すべてのメインドメインとサブドメインに対して1つの証明書を使用してお金を節約することができます。

ワイルドカードはサブドメインの1つのレベルのみをカバーするため(アスタリスクは完全な停止に一致しません)、これらのドメインは証明書に対して有効ではありません。:

* test.login.example.com

### 任意のホストヘッダーの受け入れの修正

Hueでは任意のホストヘッダ受け入れを修正しました。これで、Hueサーバーが提供できるホスト/ドメイン名を設定できます。

allowed_hosts=”host.domain,host2.domain,host3.domain”

][3]

csrftokenはセキュアなビットを持つセッションクッキー

### ワイルドカード証明書をサポート

Hueは[ワイルドカード証明書][4]をサポートするようになりました。これは、ワイルドカード証明書と証明書の検証機能に欠けている機能をSANに追加します(subjectAlternativeName)。

_* .example.com_のワイルドカード証明書は、これらのドメインをすべて保護します:

* payment.example.com

* contact.example.com

* login-secure.example.com

* www.example.com

サブドメインの証明書を別々に取得する代わりに、すべてのメインドメインとサブドメインに対して1つの証明書を使用してお金を節約することができます。

ワイルドカードはサブドメインの1つのレベルのみをカバーするため(アスタリスクは完全な停止に一致しません)、これらのドメインは証明書に対して有効ではありません。:

* test.login.example.com

### 任意のホストヘッダーの受け入れの修正

Hueでは任意のホストヘッダ受け入れを修正しました。これで、Hueサーバーが提供できるホスト/ドメイン名を設定できます。

allowed_hosts=”host.domain,host2.domain,host3.domain”

[desktop]

allowed_hosts="*.domain"

# your own fqdn example: allowed_hosts="*.hadoop.cloudera.com"

# or specific example: allowed_hosts="hue1.hadoop.cloudera.com,hue2.hadoop.cloudera.com"